セキュリティコラム

- エンドポイント

公開:2022.03.21 10:00 | 更新: 2022.08.09 07:38

モバイルアプリの脆弱性診断 ~MobSF(Mobile Security Framework)でAndroidアプリを診断してみた 2~

MobSFによるアプリ診断の結果

MobSF(Mobile Security Framework)とはモバイルアプリケーション(Android / iOS / Windows)の静的および動的解析ができ、さらには侵入テスト、マルウェア分析、セキュリティ評価が可能なOSSフレームワークです。

参考:https://github.com/MobSF/Mobile-Security-Framework-MobSF

前回の記事「モバイルアプリの脆弱性診断 ~MobSF(Mobile Security Framework)でAndroidアプリを診断してみた~」で実際にMobSFを使ってAndroidアプリの脆弱性診断を行ってみました。

今回はその診断結果を見ていきたいと思います。

シリーズ:

モバイルアプリの脆弱性診断 ~MobSF(Mobile Security Framework)をWindowsにインストールする~

モバイルアプリの脆弱性診断 ~MobSF(Mobile Security Framework)でAndroidアプリを診断してみた~

前回の診断結果の表示

※MobSFの起動等は前回の記事を参考にしてください。

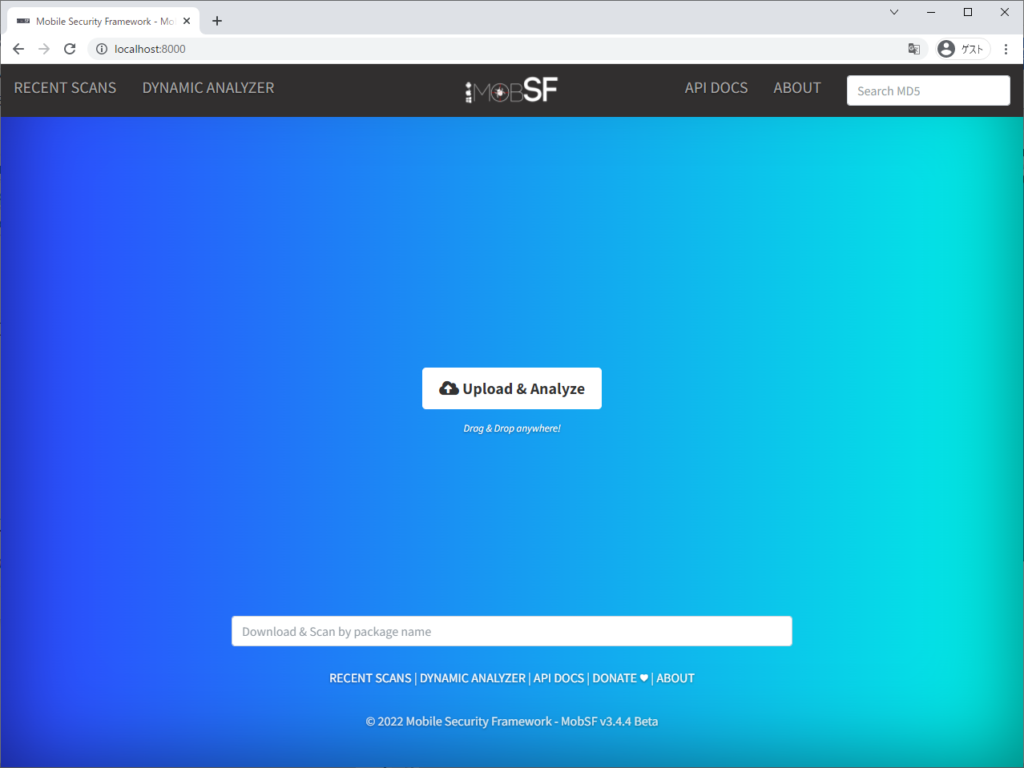

MobSFを起動し、ブラウザでhttp://localhost:8000/にアクセスします。

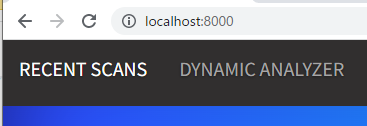

左上のRECENT SCANSをクリックします。

直近の診断結果が並びますので、目的の診断結果の「Static Report」をクリックします。

ブラウザでhttp://localhost:8000/にアクセスします。

基本的な見方

自身のアプリの診断であれば、証明書(Signer Certificate)やパーミッション(Permissions)、セキュリティ分析(Security Analysis)の項目を上から順にbad、dangerous 、highなど赤くマークされている項目に関して見ていけばよいでしょう。

私のアプリの場合、証明書でbadのステータスを確認しました。脆弱性があるわけではないが非推奨や既知の問題を内包しているとのことでした。

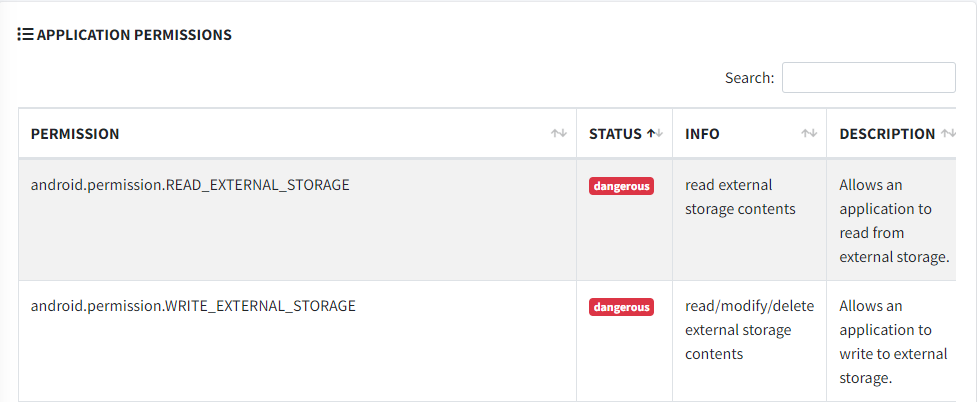

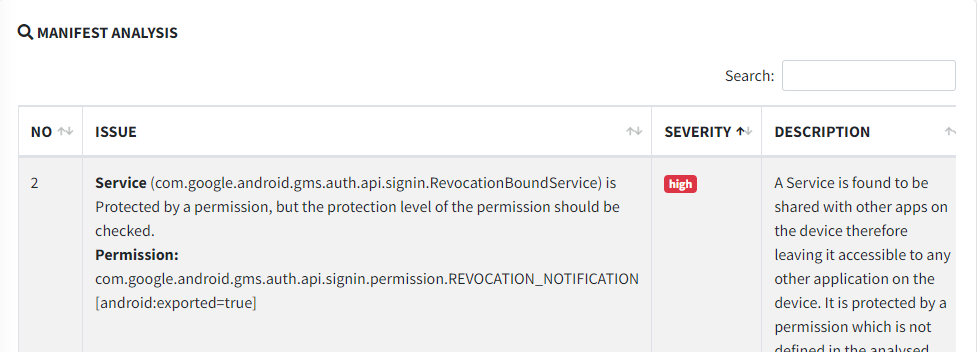

また、パーミッションでdangerousのステータス、セキュリティ分析でhighの重要度を確認できました。

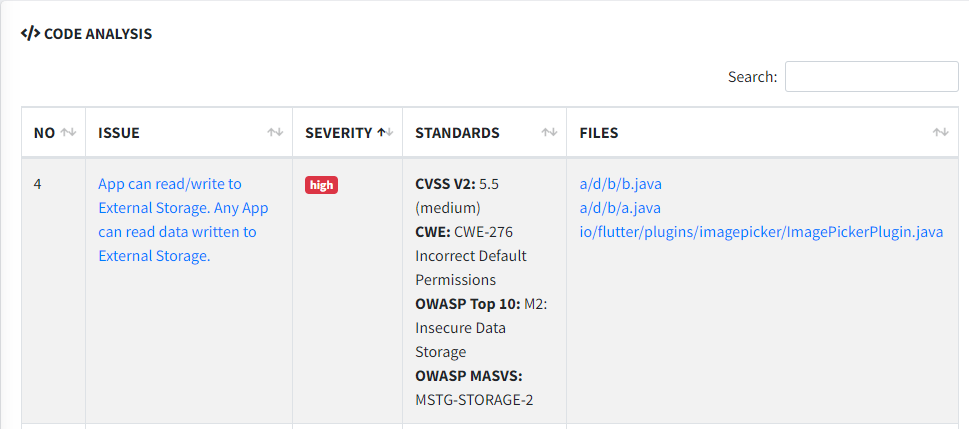

セキュリティ分析内のコード分析(Code Analysis)では検出された問題に対して対策へのリンク(ISSUE列のリンク)、CVSS値などの表示、該当箇所の表示(FILES列のリンク)まで至れり尽くせりで出力されています。

おわりに

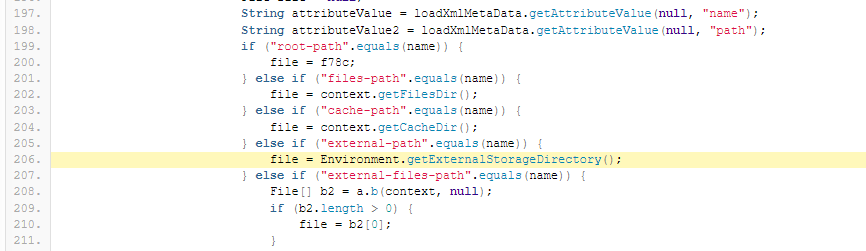

今回、外部ストレージに関しての脆弱性が検知されていました。

しかし、診断したアプリでは画像の取得と保存を外部ストレージでも出来るようにしていたためであり、コード分析からも(一部難読化されてはいましたが)問題ないと判断しています。

前回は見方もわからずにAPP SCORESのSecurity Scoreの値だけを見て落ち込んでいましたが、ひとまず緊急度の高い脆弱性がないことが確認できてよかったです。

次回は、脆弱性への対応の改修を行い診断のビフォーアフターで比較、またはマルウェア分析(Malware Analysis)をしてみたいと思います。

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る