Splunkの構築と運用を

ワンストップで対応

SOC運用提供企業だからできることがある。

Splunk(SIEM)の機能をフルに活用して、

セキュリティの脅威からあなたの会社を守ります。

SIEM(シーム)とは

セキュリティ情報を分析し進むべき道を示してくれる

司令塔のような存在

SIEM(シーム)は「Security Information and Event Management」の略語であり、2005年にGartner社によって提唱され、この概念は現在においてもセキュリティシステムの中核として存在し続けています。

直訳すると「セキュリティの情報とイベントの管理」となりますが、実際は高度な内部処理を行うことで、収集したログやイベントを使いやすく構造化(標準化)しています。

セキュリティログはある程度構造化されたデータである場合が多く、他のログと相関が容易ですが、システムログなどの非構造化データの場合は、構造化する必要があり、単純な

ログの蓄積だけでは再利用が難しいとされています。

適切に構造化されたログやイベント情報を高速で検索し、必要な情報を瞬時に提供してくれるSIEMは、現代のセキュリティ管理において司令塔のような存在となります。

SIEMの役割について

| 現代の社内ITシステムは、オンプレミスだけに留まらず、クラウドインフラも積極的に利用していますが、運用環境問わず様々なログやイベントを収集しています。 |

| 収集されたログや、イベントの多くは、非構造化データであるため、相関分析する上で必要とされる、データの標準化(構造化・インデクシング)を行います。 |

| 標準化されたデータを元に、アノマリを見つけ出す、検出されたセキュリティイベントに関連したログを紐付ける(インシデント化)、インシデントの傾向分析を行います。 |

| 相関されたイベント情報を元に生成されるアラートに対して必要な調査を実施し、対応優先度や対応方法を決定します。 |

| 発見されたセキュリティイベントを元にした調査の過程で新たに発見された社内システムの脆弱性を把握し、脆弱性によるリスクを管理します。 |

| 蓄積されたセキュリティ情報を基に、経営層や社外へ向けたコンプライアンスレポートを作成し、情報セキュリティガバナンスを維持します。 |

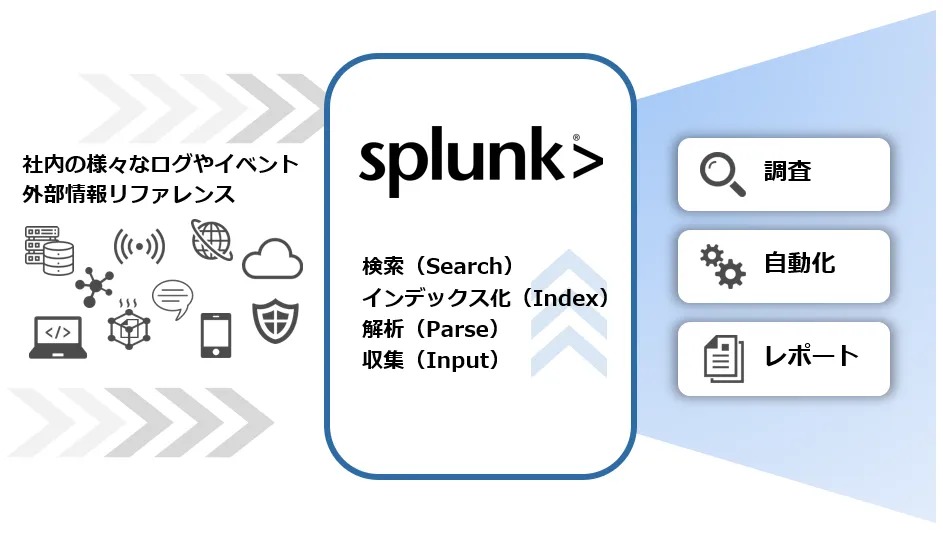

Splunk(スプランク)について

Splunkは、社内に蓄積されているログのクリエイティブ・リユース(創造的再利用)が可能です。

- 社内の多岐に渡る膨大なログを高速で検索し、潜在的なセキュリティリスクの早期発見、早期対処

- 高速検索可能な専用言語SPL(Search Protocol Language)でセキュリティインシデントを発見

- 視覚的なダッシュボード、検出インシデントの通知、外部システムとの連携により、

セキュリティレスポンスを強力サポート - 定期発行されるセキュリティレポートにより、企業におけるセキュリティコンプライアンスをサポート

Splunk導入構築サービス

様々なセキュリティ製品に精通したエンジニアが導入支援を行います。

STEP1

目的/導入背景と対象資産の整理

STEP2

監視範囲やログ収集の範囲の定義

Splunk構築環境の選定(クラウド・オンプレミス)

STEP3

通信経路と想定脅威整理/検知シナリオの整理

STEP4

分析ルールとロジックの策定

STEP5

レスポンスフローの策定

STEP6

実装、テスト運用

Splunk運用サービス

Splunk認定資格保持者による高いレベルで運用メニューを提供します。

運用サービスのメニュー

| 規定の条件下のアラートを通知 |

| 重要なアラートについての初動調査を実施し、推奨対策の立案と報告 |

| 必要に応じて、発生したセキュリティインシデントやお客様からの依頼を基に、閾値・優先順位・ロジックの調整を実施 |

| 必要に応じて、新たな検知ロジックを作成し運用する |

| アラート内容に対する問い合わせ対応、月次でサマリレポートや対応状況報告書を提出 |

| 詳細についてはお問い合わせください |

出典:Splunk(スプランク)

当社エンジニア保有 Splunk認定資格

|  |  |

|---|---|---|

| Splunk Core Certified Power User | Splunk Enterprise Certified Admin | Splunk Enterprise Security Certified Admin |

Splunk・SIEMに関する参考ガイド

Splunkは、ウェブサイト、サーバー・ネットワーク機器・業務システム・センサー等を含め、様々なITシステムからログ・データを収集し、リアルタイムで分析・可視化することが可能な統合ログ管理プラットフォーム製品です。

セキュリティインシデントの検出はもちろん、ITシステムの運用や効率化だけでなく、ビジネス面における活用など、さまざまな分野でご利用いただくことが可能なログ解析のためのインフラシステムです。

弊社は、お客様のご要望に応じて初期構築から豊富な経験をエキスパートによりSOC体制による運用提供を行うことはもちろん、Splunkのライセンス提供からでもご相談いただけます。まずはお気軽にご相談ください。

単体のシステムから生成されるログでは、分析に時間を要したり、分析における空白部分が生じてしまいますが、Splunkで統合的にログを収集し、関連性を把握することで、効率的な分析が短時間で行え、セキュリティインシデントへの対応や、社内システムの稼働状況、ウェブサイトにおける販売状況推移などもSplunkを導入することにより解決することが可能です。生成されるログとその組み合わせによる解析・可視化技術はSplunkの最も得意とするところです。

Splunk認定資格は、Splunkのスキル向上や技術証明等を目的として、レベル別に設定された認定試験です。Splunkを利用する企業・団体においては、この認定資格保持者がいることで、ベンダが規定する一定の知識レベルに応じたサービスを提供することが可能です。

Splunkの認定資格を取得するには、あらかじめ認定資格にみあったトレーニングや学習を受けたうえで 認定資格を受験し、合格すると各種Splunk認定資格を取得することが可能です。

各認定資格の種類の例:

Splunk Core Certified Power User

”Splunkを正しく使用できる知識”

認定ユーザとして、サーチとレポートに関する正しい理解を持ち、オブジェクト、タグ、モデルなどの適切な作成方法についての知識を有している

Splunk Enterprise Certified Admin

”Splunkを正しく運用できる知識”

認定管理者として、Splunk EnterpriseやSplunk Cloudの日常的な管理を行えます。データの構成、監視、取得についての知識を有している

Splunk Enterprise Security Certified Admin

”Splunk Enterprise Securityを正しく運用できる知識”

認定管理者として、Splunk Enterprise Security のイベント処理、正規化、設定、脅威インテリジェンス、およびプロトコルインテリジェンスの構成に関する専門知識を有している

SIEMとは、セキュリティ機器やネットワーク機器からログを収集して相関分析を行い、脅威を発見するセキュリティサービスです。

SIEMの名称は「Security Information and Event Management(セキュリティ情報イベント管理)」の略称で、SIM(セキュリティー情報管理:※1)とSEM(セキュリティー・イベント管理:※2)の2つの概念を組み合わせたものです。

仕組みとしては、収集したログ情報をイベント管理と組み合わせて相関分析を行い、定義された項目(ポリシー)に沿って相関分析を行うもので、分析結果と連動するアラート通知などから迅速な対処に繋げられるよう、適切なアクションを実行することが可能です。

これらの機能によって、社内で導入されている複数のセキュリティ機器やネットワーク機器などからログを自動で収集し、セキュリティインシデントにつながる脅威の早期発見をすることが可能です。

また、SIEMは企業におけるセキュリティの運用監視を行うSOC(Security Operation Center)の基本インフラとして使用され、SIEMからもたらされるアラートをトリガとして、CSIRT(Computer Security Incident Response Team)が発生したインシデントへ対応し、企業における脅威の封じ込めを行い、リスクコントロールを継続的に行うことが現代の企業において必要です。

またSIEMでアラート通知などで確認した内容等を適正に判断、対処を行うためにはSOC(セキュリティオペレーションセンター)等の運用体制を用意して、早急に対処する仕組みを持っておくことも重要です。

※1:SIMとは

セキュリティ情報管理を意味する「Security Information Management」の略称です。セキュリティ関連のログデータを分析目的で記録し、保存し、監視する仕組みです。

※2:SEMとは

セキュリティー・イベント管理を意味する「Security Event Management」の略称です。セキュリティ関連のログデータをリアルタイムで分析することを目的として、セキュリティリスクに繋がる兆候や、脅威を検出し、アラート確認等によって早期発見に繋げる仕組みです。

サイバー攻撃の手法が巧妙化するうえで取るべきセキュリティ対策も多岐に渡り、全てに対応するセキュリティ機器やソリューションを揃え、運用まで行う事が難しくなりつつあります。そのため、水際防御から攻撃されることを前提とした運用に切り替えることが必要なのが現代のセキュリティ対策です。

実際に運用を行う企業からは、必要に応じてセキュリティ対策機器やソリューションを導入するものの、管理者が全て把握して監視や分析をする運用負荷が高くなり、実際にはシステムを導入しても本来のパフォーマンスを得られていない現状も増えております。そのような状況において、セキュリティ情報を一元的に管理し、発生するセキュリティインシデントに対して効率的な対応が急務です。

具体的には、近年浸透しつつある新しいワークスタイルのリモートワークの普及から、積極的なクラウドリサービスの利用も進み利用者の適切なアクセス権の管理や、EDRやEmotet対策としてのメールセキュリティ、次世代ウイルス対策ソフト等の導入を進める企業も増加していますが、これらの検知型製品は導入しただけでは、過剰検知や誤検知の可能性があるアラート等を含め、大量のアラートの中に、本当に重要かつ即時対応しなければならないインシデントが埋もれており、このような大量のアラートやログ情報を一元的に管理し解析するために、SIEMが必要です。

SIEMを採用することにより、効率的なログやイベントの運用を行うことが可能ですが、SIEMの運用には、様々な専門的なセキュリティの知見が必要です。サイバー攻撃手法、脅威情報、セキュリティ機器などセキュリティに関する理解に加え、自社の環境、業務、ログなど、自社環境に関する理解も必要であり、これらを内製化するためには数多くのセキュリティ人材が必要です。

社内のSOCやCSIRTの人員を最小に抑え、それ以外をSOCベンダーへアウトソースして情報システム部門をスリム化しコストや人的なリソースの見直しを行うことも近年の企業セキュリティにおいて重要です。

セキュアイノベーション サービス一覧