セキュリティコラム

- ネットワーク

公開:2021.06.21 10:00 | 更新: 2022.08.16 08:26

Nmapを使ったポートスキャン

オープンソースのNmapはポートスキャンで開いているポートの発見やサービスとそのバージョンの識別することができます。

今回は診断で実施しているNmapの使用方法を紹介していきます。

ダウンロードはこちらから

注意事項として、実際にポートスキャンする場合は自身の管理するシステムに行ってください。

場合によっては、威力業務妨害や不正アクセスなどに該当する恐れがあります。

ポートスキャン

ポートスキャンはターゲットのシステムの特定のポート番号に対してパケットを送信して応答結果から開いているポートを発見する調査となります。

診断では主に下記の2種類の方法が使用されます。

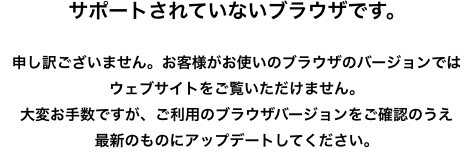

SYN scan

Synパケットを送信しSyn+Ackパケットが返ってくるとポートが開いていると判断します。

“-sS”はスキャン技術としてSyn scanを使用します。

“-p-”は0から65535までのすべてのポートをスキャンします。

“-Pn”はホスト検出をスキップします。

“-T4”はざっくりいうとスキャンの速度でデフォルトのT3より高速にスキャンします。

“--reason”は結果を表示します。

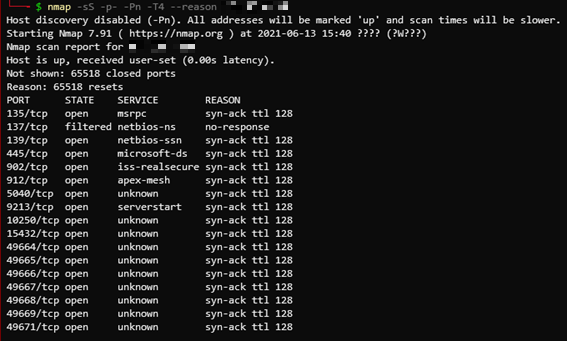

UDP scan

特定のポートにUDPパケットを送信して「ICMP port unreachable」の応答があればポートが閉じており、応答がなければポートが開いている可能性があると判断します。

経路上にUTMなどが設置されていると開いていないポートも応答がない可能性があります。

“-sU”はスキャン技術としてUDPスキャンを使用します。

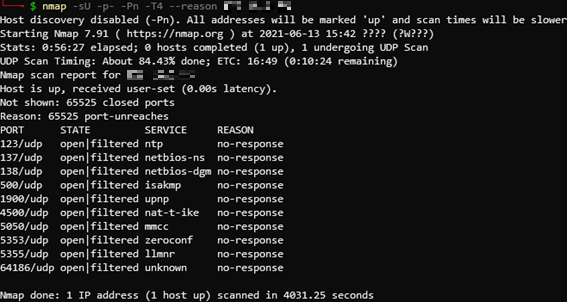

稼働サービスの識別

“-sV”オプションでサービス情報を識別します。

下記の通り一部ですがサービスのバージョンが取得できているのがわかると思います。

実際の診断ではその他のNmapの様々な機能や別のツールを使って多角的な視点からシステムの脆弱性を診断しています。

今回はその中の一例としてNmapを使ったオープンポート・サービスの識別方法を紹介させていただきました。

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る