セキュリティコラム

- エンドポイント

公開:2025.11.12 11:06 | 更新: 2025.11.12 05:33

セキュリティ現場で差がつく『メモの力』―インシデント対応を支える記録術

はじめに

セキュリティ関連の仕事をしたことがある人なら、こんな気持ちはよくわかるでしょう。調査に没頭し、ログ、アラート、IPアドレス、タイムラインをあれこれと調査し、すべてを覚えているつもりなのに、とっさに忘れてしまうのです。2日後、レビュー中に誰かが質問をしてきたら… 頭の中は真っ白に。

ええ、私も経験があります。

だからこそ、きちんとメモを取ることは「あったらいい」というレベルではないのです。 セキュリティの世界では、メモを取ることが、インシデントを解決できるか、それとも重大な問題を見逃すかの分かれ目となります。

それでは、一つ、具体的なエピソードを紹介しましょう。

INDEX

- はじめに

- 2人のアナリストと1枚のメモ

- セキュリティにおいてメモが重要な理由

- 記録が真実を残す――過去の実例から学ぶ

- アナリストの心構えとメモの役割

- AIを正しく活用するために

- 良いメモの取り方

- まとめ:記録こそが君の物語を語る

2人のアナリストと1枚のメモ

太郎くんと凛子ちゃんは、セキュリティオペレーションセンター(SOC)でアナリストとして働いています。ある日、重要なサーバでログイン失敗が急増した件の調査を任されました。

太郎くんは動きが速い。ダッシュボードやログを確認し、IPアドレスを相互参照し始めます。

全てを頭の中で把握できる自信があり、メモを取る時間などありません。

一方、凛子ちゃんはメモを取り始めます。自分が行ったすべてのステップ、実行したすべてのコマンド、思いついたすべてのアイデア、全てをそこに記録します。

タイムスタンプ、観察、考え、さらには「誤検知の可能性?」までもが余白に走り書きされています。

一週間後、二人はインシデント事後レビューに臨みます。

太郎くんのレポートは一見問題ないように見えますが、マネージャーがこう尋ねます。

「どのサーバで最初に攻撃パターンが見られたか分かりますか?」

「ブルートフォース攻撃は正確にはいつから始まったのですか?」

太郎くんは固まってしまいます。

ログの内容はぼんやりと覚えているものの、詳細は忘れてしまっています。

凛子ちゃんはメモをめくり、数秒で答えました。

正確な時刻、送信元IPアドレス、スクリーンショットまで添えて。

同じチームで同じツール、唯一の違いは何か?

片方はメモを取り、もう片方はメモを取らなかったこと。

セキュリティにおけるメモの重要性

ISO/IEC 27035(情報セキュリティインシデントマネジメントの国際規格)は、主に以下の5つの段階で構成されています。

- 計画と準備(Plan and Prepare):インシデント管理に関する方針、手順、責任体制などを確立する段階。

- 検知と報告(Detect and report):インシデント情報を収集し、報告する段階。

- 評価と決定(Assess and decide):収集した情報を評価して、優先度を決定する段階。

- 対応(Response):インシデントの封じ込め、根絶、復旧を行う段階。

- 教訓を学ぶ(Learn lessons):結果を評価し、改善策や再発防止策を実施する段階。

「ISO/IEC 27035では、各段階で『記録(Documentation)』を残すことが重要な要素とされています。

特に、「発見」・「分析」・「対応」・「復旧」といったプロセスごとに「誰が・いつ・何を・どのように実施したか」を正確に記録することは、再現性の確保や証跡の保持、そして継続的な改善活動の基盤となります。

それでも、何を、なぜ、いつ行ったのかを証明する必要があります。

メモは単なる記憶のためではありません。証拠となるのです。

メモは、推論、手順、そして行動の軌跡を示します。そして、物事が複雑になった時(それはよくあることですが)、メモはあなたの命綱となります。

メモがあれば、次のようなことが可能になります。

| メモが可能にすること |

|---|

| タイムラインを正確に再構築する |

| 調査を他のアナリストにスムーズに引き継ぐ |

| 経営陣や監査役から質問があった際に、調査結果を裏付ける証拠となる |

| パターンを見つけるのに役立つ |

ITの世界には、「Mr. Philippe Kruchten」によるこのような格言があります。

日本語にすると、「記録されていなければ、起こらなかったことになる。」

少し厳しい言い方ですが、真実です。

メモを取る行為は単なる個人の習慣ではなく、『組織として、セキュリティ成熟度を支える重要なプロセス』と位置づけられます。

記録が真実を残す――過去の実例から学ぶ

優れた記録は仕事に役立つだけでなく、歴史を通して実際の捜査を形作ってきました。

このあと二つ、具体的な事例を紹介しましょう。

ゾディアック事件

1960年代後半、アメリカ・カリフォルニア州で「ゾディアック」と名乗る連続殺人犯が現れました。犠牲者は少なくとも5人にのぼり、犯人は夜間にカップルや通行人を襲う手口で知られました。さらに、犯行後には新聞社に挑発的な手紙を送り、暗号文を同封することもありました。犯人は逮捕されず、正体は今なお謎のままです。

警察やジャーナリストは、この正体不明の犯人を突き止めようと必死でした。

それが可能だったのは、記録がきちんと保存されていたからです。

この事件が悪名高く、数十年経った今でも分析可能なのは、暗号手紙だけでなく、詳細な記録のおかげでもあります。捜査官や新聞は、文字や記号、さらには公の発言まで丹念に記録しました。

そのおかげで、後のアナリストや現代のデジタル探偵は、暗号解析ソフトやAIといった新しいツールを使い、証拠を再検証できました。

もし記録がなければ、ゾディアック事件は噂の中に埋もれていたことでしょう。

しかし、この事件は、時を経ても記録が真実を残す力を持つことを教えてくれます。

Target情報漏洩(2013年)

2013年、アメリカの大手小売店「Target」は大規模なデータ漏洩に見舞われ、顧客のクレジットカード情報4,000万件が流出しました。

捜査官たちは攻撃の出所を突き止めるのに数か月を要しましたが、その過程で役立ったのはシステムログだけではありません。社内ITチームや外部のフォレンジック専門家が作成したインシデント記録や報告書も重要な手がかりとなりました。

これらの記録から、攻撃者はサードパーティのHVACベンダーを経由して侵入し、ネットワーク内を横断的に移動していたことが明らかになりました。

それぞれの発見は、誰がどの時間に何を行ったかを詳細に残していたことによって可能になりました。もしこれらの記録がなければ、侵害の全容は推測に頼るしかなかったでしょう。

さらに、この事件は業界全体に対し、ベンダーアクセス管理やネットワークのセグメンテーションに関する重要な教訓をもたらしました。

アナリストの心構えとメモの役割

ログアナリストの仕事は、基本的に探偵の仕事です。

膨大なデータの中から小さな手がかりをつなぎ合わせ、ログの行やタイムスタンプ、アラートといった情報を、より大きな物語の一部として読み解きます。

そのとき、メモは手がかり同士をつなぐ重要な道具となります。

メモがなければ、記憶に頼るしかなく、推測に頼る場面も増えてしまいます。

しかし、正確に記録されたメモがあれば、証拠を積み上げ、状況を的確に把握することができます。

真のアナリストは、単にパッチを当てるだけでなく、こうして問題の原因を突き止め、専門家として冷静かつ正確に対応していきます。

AIの正しい活用

今日では、AIは文書作成に大いに役立ちます。AIは次のことを可能にします。

| AIが可能にすること |

|---|

| インシデントコールの転写 |

| ログの要約 |

| 繰り返し発生する兆候や異常の強調表示 |

| 証拠の整理 |

とはいえ、AIが人間の脳に取って代わるわけではありません。

AIは、何が重要かを理解することはできません。

AIは、頼れるアシスタントのような存在で、仕分けやラベル付けには優れていますが、何が重要かを判断するのは依然として人間の力が必要です。真の魔法は、AIを構造化に活用し、そこに混沌とした状況を理解する人間の洞察力を加えることで実現します。

良いメモの取り方

正直に言うと、「より良いメモを取る」というのは簡単なアドバイスですが、その方法を教えてくれる人はいません。 そこで、変化の激しいセキュリティ環境で実際に効果を発揮する方法をご紹介します。

■作業中に書き留める

後回しにするのはやめましょう。 作業しながら書き留めましょう。

たとえ内容が乱雑でも構いません。一時間後には同じ内容を記憶しているとは限りません。

■事実を先に記録、考えを後に記録する

実際に起こったことと、それが何を意味するのかを区別しましょう。

例)

事実:「12:55:10に10.10.10.45からの20回ログインに失敗」

考え:「ブルートフォース攻撃の可能性は?」

こうすることで、推論を明確に保つことができます。

■具体的に記録

タイムスタンプ、ユーザ名、IPアドレス、ケースIDなど、将来の自分(または他の誰か)が自分の行動を振り返るのに役立つ情報をすべて含めましょう。

■メモを安全に保つ

メモは機密データとして扱いましょう。暗号化ファイル、安全なWiki、バージョン管理など、組織のポリシーで許可されている方法はすべて活用しましょう。

■レビューと振り返り

インシデント発生後、5分程かけてメモを整理しましょう。学んだ教訓や次のステップを書き留めましょう。こうして、短いメモが長期的な知識へと変わります。

■考えすぎない

メモは完璧である必要はありません。ただ、存在していることが大切です。

多少乱雑であったとしても事実が記録されている方が、曖昧な記憶よりもずっと価値があります。

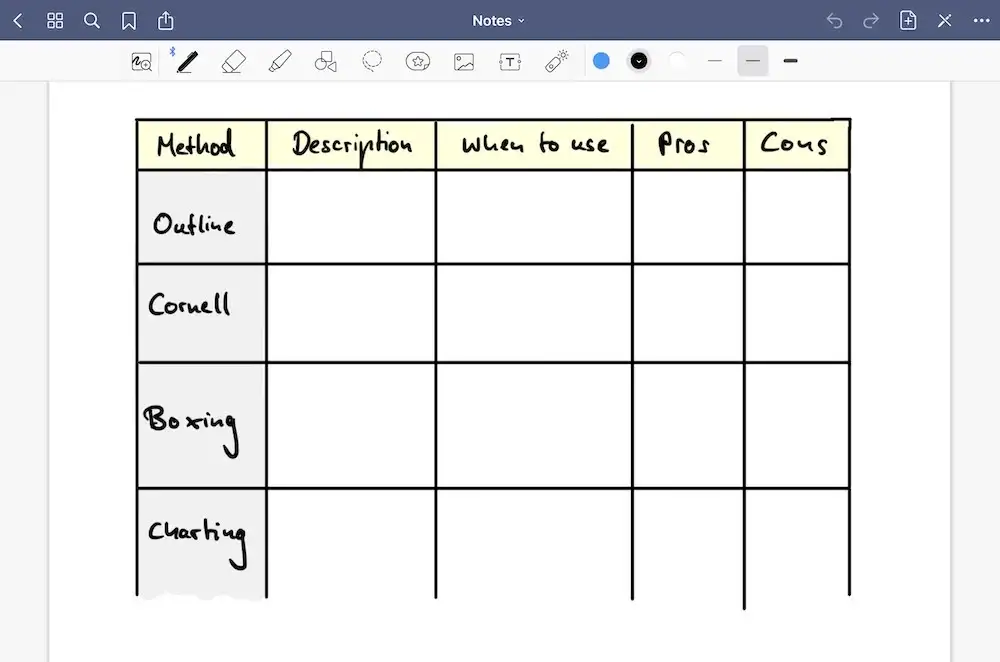

メモの取り方、具体例の紹介

以下のウェブサイトを参照しています。

https://www.goodnotes.com/jp-blog/note-taking-methods

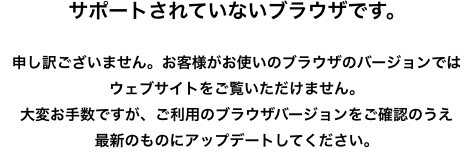

スピード重視:コーネル法

ページを3つのセクションに分けます。講義中のメモ用に大きなセクション、ヒントやキーワード用の小さな列、そして下部のセクションに要約を記述します。

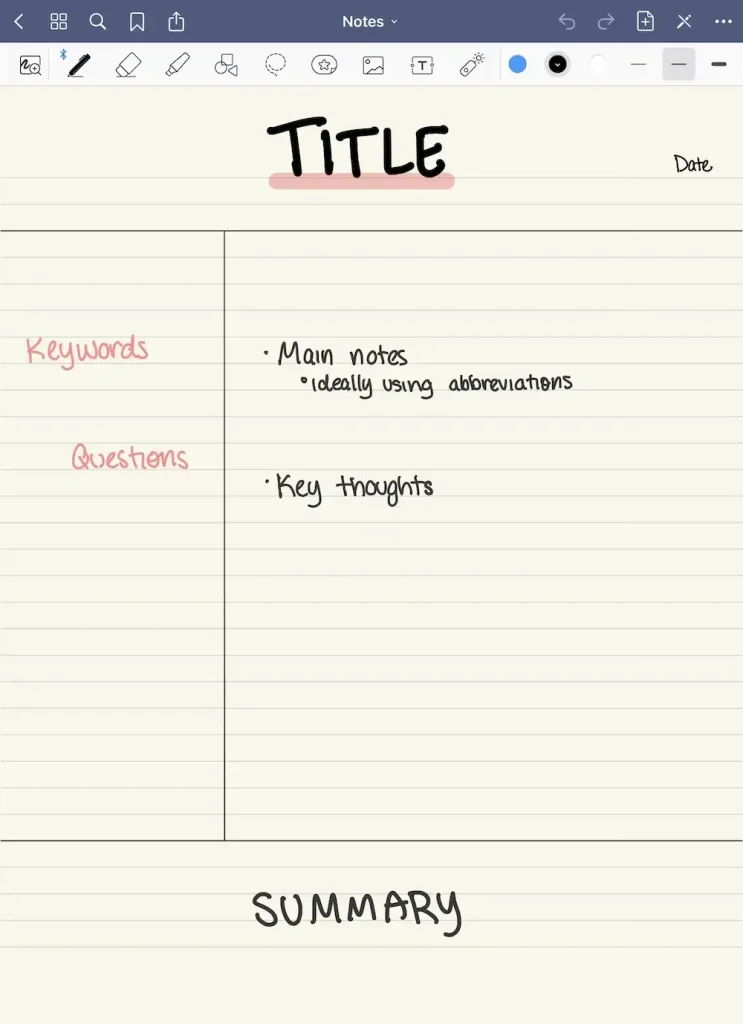

スピード重視:アウトライン法

要点、サブポイント、補足事項というシステムを用いて、情報を階層的に整理します。箇条書きやインデントも活用します。

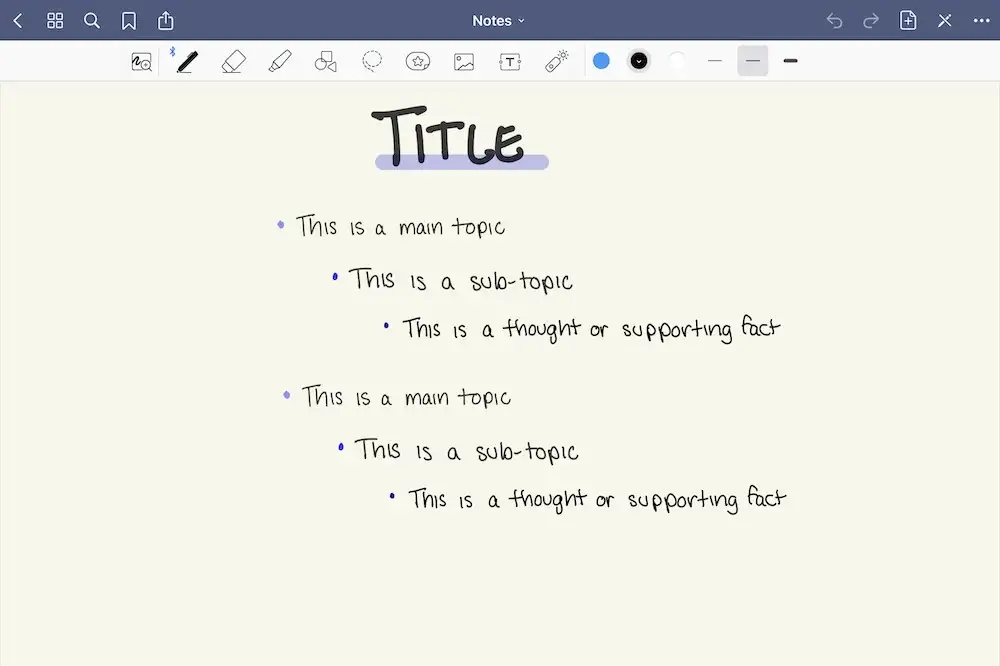

明瞭性重視:マッピング法

中心となるトピックと、サブトピックや関連情報の枝分かれからなる視覚的な図を作成します。この方法は、つながりを視覚的に把握するのに優れており、より自由な形式で記述できます。

明瞭性重視:チャート法

カテゴリーやトピックごとに列を設けたチャートや表形式を使用します。これは、多くの事実やデータが含まれるテーマに最も効果的です。

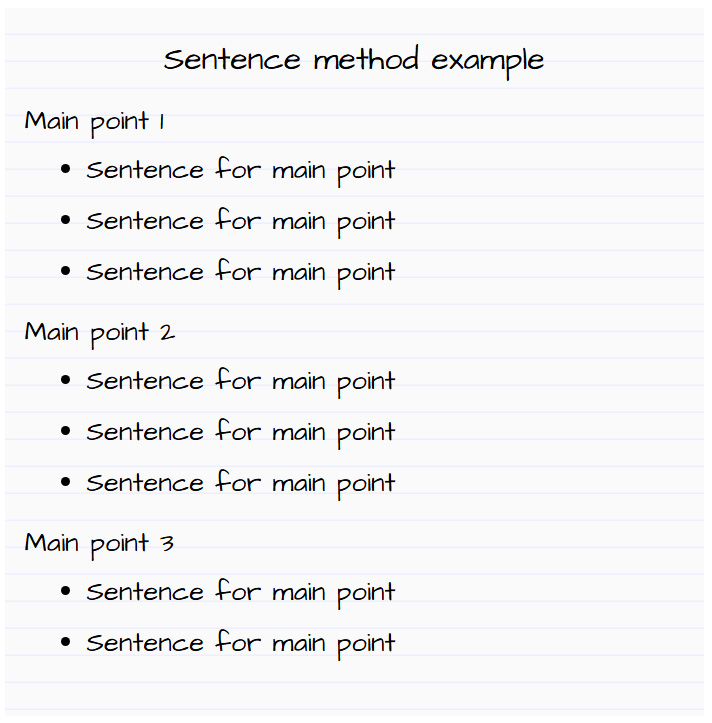

明瞭性重視:センテンスメソッド

https://subjectguides.york.ac.uk/note-taking/sentence

すべてのメモを完全な文として書き出し、新しい情報やトピックはすべて新しい行に書き入れましょう。

まとめ:記録こそが君の物語を語る

太郎くんと凛子ちゃんのエピソードは、一見単純に思えるかもしれません。しかし、これはすべてのアナリストが最終的に苦労して学ぶ教訓です。

太郎くんは記憶に頼りました。凛子ちゃんはメモに頼りました。

さて、レビューで評価されたのは、どちらのレポートだと思いますか?

セキュリティ業界ではスピードも大切ですが、明確さがそれに勝ります。

メモを取り、すべてを書き出すことが重要です。

たとえ覚えていると思っていても、人間の記憶は当てになりません。

なぜなら、インシデントが収束し、数週間後に調査結果を説明するとき、あなたを助けてくれるのは記憶ではないからです。

タイムスタンプやコマンド、そして考えの跡が残った、あの散らかった小さなファイルこそが、実際に何が起こったのかを語る、あなたの真のエピソードなのです。

参考資料

- ISO/IEC JTC 1/SC 27 (2023) ISO/IEC 27035-1:2023 — Information technology — Information security incident management — Part 1: Principles and process. Geneva: International Organization for Standardization.

- Security Guard Training Canada (2024) Note-Taking as a Security Guard. [online] Available at: [URL if online] [Accessed 23 October 2025].

- Red River College (2024) Target Data Breach. [online] Available at: [URL if online] [Accessed 23 October 2025].

- Sanchez, J. (n.d.) The Target Breach: A Historic Cyberattack with Lasting Consequences. Framework Security.

- PrepLounge (2024) Case Interview Basics: Note-Taking. [online] Available at: [URL if online] [Accessed 23 October 2025].

- Forensic Fundamentals (2024) Case Note Tips. [online] Available at: [URL if online] [Accessed 23 October 2025].

- Nesbit, J.C., Zhou, M., Xu, Y. and Winne, P.H. (2007) Advancing Log Analysis of Student Interactions with Cognitive Tools. Simon Fraser University.

- Friendam, M.C. and No Talent Geek (2016) Notes on Note-Taking: Review of Research and Insights for Students and Instructors. Cambridge: Harvard University.

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る