セキュリティコラム

- セキュリティ教育

- ネットワーク

公開:2025.03.12 09:43 | 更新: 2025.03.12 12:49

【 SOC 】 AIを活用した分析、データ収集、アラートへの対応方法やメリットについて

インデックス

イントロダクション

SOCにおけるAIの支援

・AIがもたらすメリット一覧

・ローカルAIとデータ統合

・データクエリ、ログ分析、異常検出

・AI支援による太郎の新しいワークフロー

┗ AIがアラートを分類する方法

┗ 自動トリアージ

┗ AIによる高度な分類

┗ AIを活用したSOCにおける太郎の役割

┗ AIによるプロアクティブな脅威ハンティング

┗ まとめ

最後に

・参考資料

・関連ページ一覧

イントロダクション

太郎はSOCアナリストです。仕事内容は、常に警戒を怠らず、システムログを監視し、潜在的なセキュリティ侵害に関するアラートに対応することです。

更に、重要なチケットを把握し、過去のインシデントを追跡し、毎日のインシデントレポートが正確で、業務時間内にアラートに対応する必要があります。

そんな日々のなか、ある日、アラートが大量発生しました。複数のエンドポイントからアラームがトリガーされ、ネットワーク異常、不審なログイン、ファイアウォール突破の失敗、ランサムウェアの脅威などがあり、作業負荷は膨大でした。

太郎は、パターンを探すために、アラートを1件1件ふるいにかける必要がありました。

アラートの中には誤検知のものもあれば、重大なものもあり、まったく意味をなさないものもありました。

太郎「ヤバイ…どうしよう…」

Alert icons created by Freepik - Flaticon

上記イントロは、実際にSOCメンバーが日々対応している内容です。

SOCは、サイバー世界における最初の対応者です。

ネットワーク異常、ウイルス感染など、病院のあらゆる緊急事態と同じです。本当の脅威なのか無害なイベントなのかを検証する際、すべてのアラートに注意を払う必要があり、プレッシャーが常にかかります。

日々のインシデントのノイズに対処しながら、本当の脅威を見落とさないように対応しなければなりません。

この状況で太郎を助けるために何ができるのかと疑問に思うかもしれませんが、ここでAIが手助けすることが可能です。

※最初に、AIはSOCメンバーに取って代わることはできないことをご承知おきください。

SOCにおけるAIの支援

簡単に説明すると、SOCのプロセスは、検出 → 分析 →対応 → 再発防止という流れで構成されます。

AIがなければ、これらのプロセスはすべて手動で実施され、多くの時間とコストがかかります。

AIは、日常的なタスクの自動化、異常検出、高度な脅威インテリジェンスの提供によってSOCメンバーの運用を変革し、最終的にはアナリストがより戦略的で優先度の高い問題に集中できるようにします。

上記を踏まえ、AIがSOCメンバーをどのように支援できるかを簡潔に表にしてみました。

| 項 目 | 説 明 |

|---|---|

| 脅威の検出とアラートの自動化 | システムログを自動的に分析し、パターンや異常を識別することで、誤検知を減らすだけでなく、新たな脅威も予測します。 |

| 行動分析 | 通常の行動のベースラインモデルを追跡して確立し、内部脅威や侵害されたアカウントを検出します。 |

| 脅威インテリジェンスの強化 | AIは複数のソースのデータを統合・分析し、最新の脅威情報を提供するとともに、攻撃のパターンを特定できます。場合によっては、各ユーザ環境で発生したインシデントを学習し、それに適応することも可能です。ただし、より幅広い脅威インテリジェンスを活用するには、外部の脅威インテリジェンスサービスとの連携が必要になる場合があります。導入するAIソリューションによっては追加の統合が必要になることもあるため、事前に確認することが重要です。 |

| 高度なマルウェア分析 | AIは既存のシグネチャに依存せずにマルウェアの動作パターンを分析し、ゼロデイ攻撃の検出を支援します。従来、SOCメンバーは各端末のシステムログを手作業で分析し、マルウェアの兆候を探していましたが、EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)にAIを活用することで、プロセスを自動化し、メンバーの負担を軽減できます。これにより、メンバーはログ解析に費やす時間を減らし、優先度の高い脅威への対応や調査に専念できます。 |

| 自動トリアージ | アラート優先度を分類して、手作業による調査の負担を軽減します。予め定義されたプレイブックを活用することで、自動処理が可能になります。インシデントの整理や戦略的な対応が効率的に行えます。 |

| 実際の脅威への対応を完全に制御 | AIを活用したSOCソリューションにより、インシデントの種類ごとに適切な対応が自動生成され、SOARプラットフォームの活用で対応時間を短縮できます。ただし、AIの提案を確認・検証するためには、SOCアナリストの判断が欠かせません。 |

| インシデント対応と自動化 | インシデント対応手順(例:不審な送信元IPアドレスをブロックなど)をプレイブックとして登録しておくことで、初動対応を自動化し、対応の時間を大幅に短縮できます。AIソリューションによっては、過去のインシデントや業界標準を基に、対応プレイブックの自動生成を支援する機能を持つものもあります。 |

| 継続的な学習と適応 | 新しい脅威が出現し、より多くのデータが利用可能になると、検出方法を適応および改良します。 |

改めてお伝えしますが、AIはSOCメンバーに代わるものではありません。これは、SOCメンバーの複雑な作業負荷を軽減するための支援です。

AIはすべてのノイズ処理に役立ち、SOCメンバーが緊急のケースに集中できる環境を整えます。

インシデントが発生すると、迅速かつ正確な対応が必要になります。一歩間違えたり1秒遅れたりすると、結果が変わってきます。しかし、AIを活用することでSOCメンバーによる脅威の調査、攻撃方法の分析、ベストプラクティスの実装の効率が向上します。

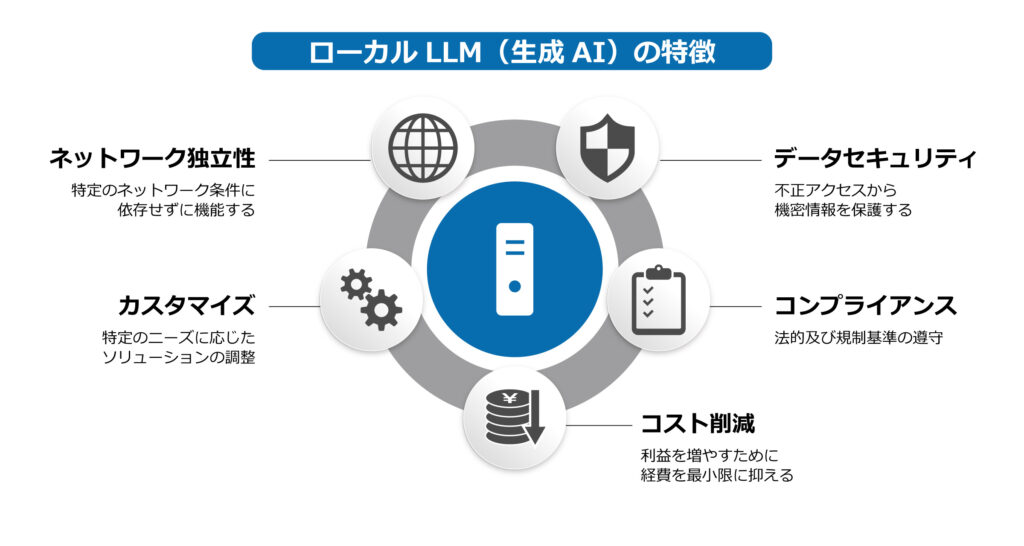

ローカルAIとデータ統合

Webクロール機能を備えたChatGPTのローカルホストバージョンなどのローカルの大規模言語モデル (LLM)を実装することで、組織はデータプライバシーを維持しながらインシデント対応 (IR)の品質を向上させることができます。これにより、関連ソリューションへの迅速なアクセスと合理化された分析が可能になります。

※本記事内容に関する出典・参考GPT Master『なぜ今、ローカルLLM(生成AI)が注目されているのか?』

ローカルLLMの主な利点には、プライバシー保護、処理の高速化、コストを削減、カスタマイズ性などがあります。これらのシステムでは、パターンを学習して正確な予測を行うために大量のトレーニングデータが必要ですが、組織のセキュリティ履歴データを機械学習に活用できます。さらに、Webクロール機能により、外部の脅威インテリジェンスを収集し、セキュリティインシデントへのより迅速かつ正確な対応が可能になります。

データクエリ、ログ分析、異常検出

「工、その事をよくせんと欲せば、必ずその器を利とす」(孔子『論語・衛霊公篇』より)

これは『職人が立派な仕事をしたいと思ったらまず道具を研ぐ』という意味です。

SOCアナリストがAIを活用することも、業務の効率化・パフォーマンスの向上を目指すためです。

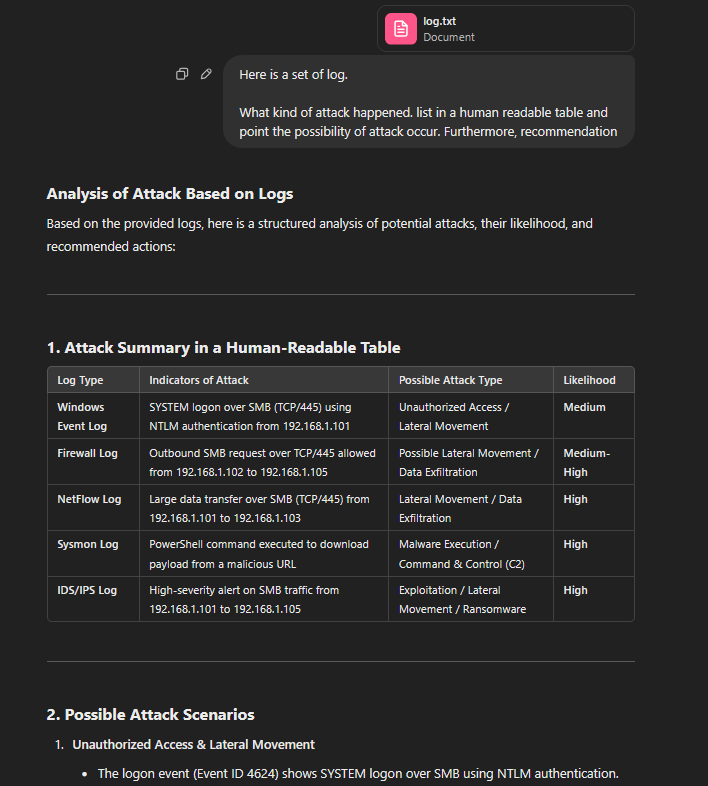

SOCアナリストは、AIを活用することで、自然言語を使用してデータを効果的に検索できるようになり、複雑なクエリ構文に悩まされる必要がなくなります。AIはログとデータセットを処理し、自動的にソリューションと説明を提供します。何千ものログを分析する場合、AIの異常検出機能によって異常なパターンが特定され、調査プロセスが効率化されます。

ログ解析によってパフォーマンスが低下した場合、クライアントシステムに大きな影響を及ぼし、想像を絶するほど恐ろしい状況になります。攻撃者は攻撃で一度だけ幸運に恵まれればよいのです。しかし、防御者はそうではありません。

引き続き、太郎のストーリーを続け、SOC作業にAI支援を実装した後、何が起こるかを見てみましょう。

AI支援による太郎の新しいワークフロー

AIが支援することによって、ワークフローがどう変わったか比較表を作ってみました。

| 古いフロー | 新しいフロー | |

|---|---|---|

| 1. 脅威検知 | 太郎が手動でログやアラートを監視 | AIが継続的にスキャンし、自動で脅威を検出 |

| 2. アラート分析 | 太郎が手作業でアラートを確認し、優先順位を決定 | AIがアラートをフィルタリングし、誤検知を削減 |

| 3. 脅威調査やインシデント対応 | 太郎が一つずつ脅威を調査。インシデントも手動で対応し、対策に手動が必要 | AIがデータを関連付け、迅速に分析を提供、対応を提案、または自動で封じ込みを実施 |

| 4. 継続的な学習 | 新たな脅威に対応するため、太郎が手動でルールを更新 | AIがインシデントから学習し、リアルタイムで適応 |

太郎の朝の日課が落ち着くと、最初のアラートの波が押し寄せてきました。

通常、1件1件を手動で確認するのに何時間もかかりますが、今日は何かが違っていました。

AIはすでに懸命に働いており、ファイアウォール、侵入検知システム、システムログからの生データを分析していました。

システムのダッシュボードには、アラートのリストが表示され、それぞれに重大、高、中、低の分類が付けられていました。太郎の最初の仕事は、もはやすべてをふるいにかけることではありませんでした。

AIはすでに多くの作業を行っており、発見事項を分類し、重大度と履歴コンテキストに基づいて最も緊急のインシデントを強調表示していました。

太郎は、AIによってフラグが付けられた重大アラートの1つ (見慣れないIPアドレスからの疑わしいログイン試行)をクリックしました。

通常、太郎は手動で位置情報を確認し、既知の脅威インテリジェンスと比較し、過去のインシデントを確認する必要があります。しかし、AIはすでにそれを完了し、太郎の一歩先を進んでいました。

AIがアラートを分類する方法

AIは、過去のインシデントでトレーニングされた機械学習アルゴリズムを使用して、アラートをより効果的に分類しました。今回の不審なログイン試行に関するアラートは、特定の領域に関連する既知の攻撃パターンにリンクされており、リアルタイムの脅威情報フィードと履歴データの両方に基づいてAIによってフラグが付けられていました。

システムは、今回検知されたIPアドレスを他の情報と相互参照し、世界中の他のセキュリティインシデント(DFIR(※)など)で以前に報告されたものとしてフラグを付けていました。

※DFIR:デジタル・フォレンジック・インシデント対応。デジタルフォレンジックで証拠を解析し、インシデントに迅速対応する技術

自動トリアージ

次に、太郎は、今回の攻撃が実際にネットワークに向けられたものなのか、それとも単なるノイズなのかを確認する必要がありました。

AIが再び登場し、自動トリアージレポートを提供しました。

AIは、以前のアラート、ユーザアクティビティ、さらには過去のセキュリティインシデントからデータを取り込み、数秒で、IPアドレスをブロックする、関係するユーザアカウントを詳しく調査する、さらには他の疑わしいアクティビティがないかログイン試行パターンを監視するなど、次のステップの推奨事項を提案しました。

AIがすでに確かな手掛かりを示していたため、太郎はすぐに推奨事項を確認することができ、大幅に時間を節約できました。太郎は、特定のユーザアカウントを調べ、内部システムを相互参照して潜在的な侵害をチェックするなど、さらに詳細な調査を進めることができました。

通常であれば、IPアドレスのデータ収集だけで30分を費やしていたでしょう。しかし、AIがすでにそれを行っていたため、太郎はインシデントをエスカレートするか脅威を封じ込めるかという重要な意思決定の部分に集中できるようになりました。

AIによる高度な分類

AIはそこで止まりませんでした。

太郎は、システムが以前は曖昧だった特定のアラートを分類し始めたことにも気付きました。

「マルウェアファイルのダウンロードの可能性」に関する一般的なアラートは、以前は太郎にとって頭痛の種で、手動でファイルハッシュを調べ、ファイルをスキャンし、動作分析を実行する必要がありました。

しかし、今ではこれもAIが処理します。

システムはAIベースの異常検出を使用して、ダウンロードされたファイルの動作を既知のマルウェアパターンと比較しました。システムはそのファイルをすぐに最近検出されたランサムウェアの亜種と高い信頼性で一致するファイルとしてフラグ付けしました。

AIはアラートを分類しただけでなく、より広範な攻撃パターンにリンクして、ネットワーク内でのラテラルムーブメント(※)の可能性について太郎に警告しました。

※ラテラルムーブメント:攻撃者がネットワーク内を移動しながら侵害範囲を拡散する攻撃手法。

AIを活用したSOCにおける太郎の役割

これで、太郎の役割は変わりました。

AIはアラートを分類するだけでなく、より迅速かつ正確に意思決定を行うのに役立っています。

膨大なデータに目を通し、手作業で調査する代わりに、太郎はAIの調査結果を検証し、重要な決定を下す、システムによって特定されたパターンに基づく防御戦略を立てることに集中できるようになりました。

たとえば、AIが内部デバイスからの異常なネットワーク通信に関する優先度「中」のアラートをフラグ付けしたとき、AIベースの相関関係も含まれており、そのデバイスが以前に小規模なフィッシング攻撃で侵害されていたことが示されました。これにより、太郎は見逃していたかもしれないコンテキストを得ることができました。

AIがノイズをふるいにかけ、太郎が本当に重要なことに集中できる環境を整えたのです。

AIによるプロアクティブな脅威ハンティング

太郎の仕事は、もはや事後対応だけではありません。

AIの助けを借りて、脆弱性をプロアクティブに探すこともできるようになりました。システムは通常のネットワーク動作の動的モデルを構築していたため、本格的なインシデントになる前に太郎に異常を警告することができました。

たとえば、AIは数か月間アクセスされていなかった領域にある未知のサーバへの送信通信の急増を特定しました。これは標準的な検出システムではフラグが立てられませんでしたが、AIはこれを潜在的なデータ流出の試みとして認識しました。

その後、太郎はAIの自動検索機能を使用して被害が拡大するずっと前に、侵害された内部デバイスまでアクティビティを追跡することができました。

まとめ

アラートの分類、データの相関、高リスクの脅威の特定などの重労働をAIが処理することで、太郎はサイバーセキュリティの戦略的側面、つまり重大度の高い脅威の調査、防御戦略の計画、対応プロトコルの最適化に集中できるようになりました。

AIは太郎の仕事を容易にしただけでなく、太郎の効率も向上させました。

仕事は依然として大変でしたが、今ではより管理しやすく、負担が軽減されたように感じられます。

太郎は、終わりのないアラートの洪水に反応する代わりに、かつては抽象的な概念のように見えたテクノロジーの支援を受けながら、脅威が大混乱を引き起こす前に阻止する取り組みを先導するようになりました。

慌ただしいペースでしたが、太郎は一日の終わりに疲れ果ててはいませんでした。

彼はまだ忙しかったのですが、今では彼の仕事は、終わりのないアラートを追いかけるのではなく、データと洞察を使用して将来の攻撃を防ぐという戦略的な役割のように感じられました。

そしてAIの支援により、太郎は燃え尽きることなく進化するサイバー脅威に追いつくことができると感じました。

最後に

今日のサイバー世界では、SOCは重要な役割を任されており、責任も重大です。

しかし、上記の太郎のストーリーからわかるように、AIを活用することで、SOCアナリスト達の作業負荷を軽減することができ、最も重要なインシデントを優先してより迅速に対応し、誤検知を減らして重要な情報に基づいた意思決定を行うことができるのです。

参考資料

1.Buczak, A. L., & Guven, E. (2016). "A survey of data mining and machine learning methods for cybersecurity intrusion detection." IEEE Communications Surveys & Tutorials, 18(2), 1153-1176.

2.Muthusubramanian, M, & Mohamed I. A, & Pakalapati N (2024). "Machine Learning for Cybersecurity Threat Detection and Prevention." International Journal of Innovative Science and Research Technology 9(2)

3.HITACHI (2025). “How AI is Transforming Security Operation Centers (SOCs)” HITACHI Cyber

4.KPMG(2024).”Three ways AI can be a game-changer for your security operations center” KPMG

5.Gregory J (2025). “How AI-driven SOC co-pilots will change security center operations”. Security Intelligence

関連ページ一覧

【サービスページ】SIV-SOC(セキュリティオペレーションセンター)

【ブログページ】SOC導入によるセキュリティ対策のメリット

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る